介绍:

Radare2是Kali Linux中的一个功能强大的逆向工程工具,用于分析二进制文件、进行漏洞分析、逆向代码以及进行反汇编和调试。它是一个开源的框架,拥有广泛的功能和支持多种架构。Radare2适用于安全专业人员、逆向工程师以及开发者,用于探索和分析二进制文件的内部结构和功能。

步骤1:安装Radare2

首先,确保您的Kali Linux系统是最新的,并使用以下命令安装Radare2:

sudo apt update

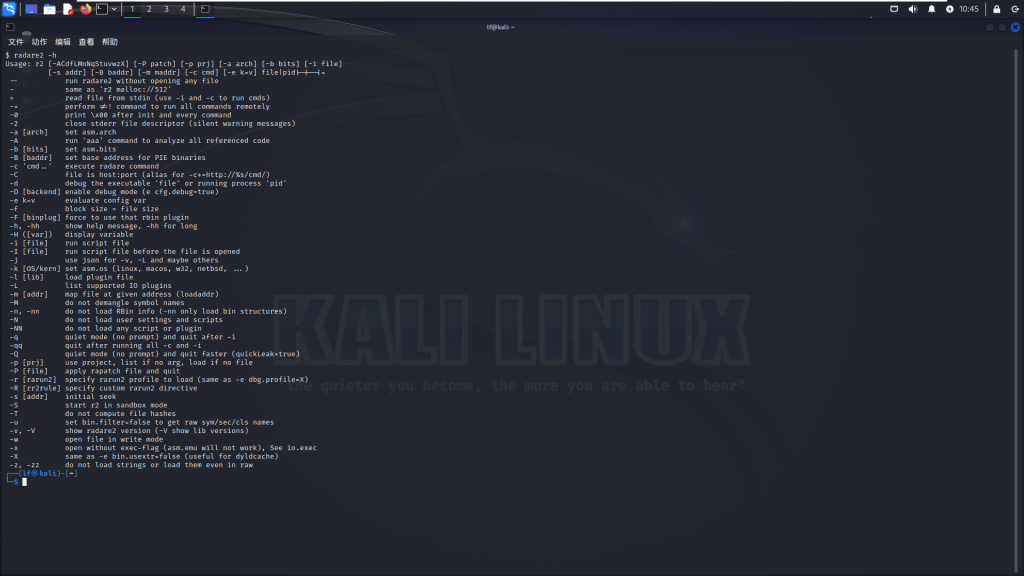

sudo apt install radare2步骤2:使用Radare2分析二进制文件

打开终端,输入以下命令来使用Radare2分析二进制文件:

r2 <二进制文件路径>Radare2将打开指定的二进制文件,并显示文件的头部信息、节(段)信息、符号表等。您可以使用各种Radare2命令来浏览二进制文件的内容和结构。

步骤3:浏览二进制文件内容

在Radare2的交互式界面中,您可以使用以下命令来浏览和分析二进制文件:

aaa:自动分析所有功能,加载符号和重命名功能。afl:列出所有函数。s <地址>:跳转到指定地址。pd:反汇编当前函数。px:显示当前函数的十六进制数据。VV:可视化当前函数的控制流图。

步骤4:进行漏洞分析和逆向工程

使用Radare2,您可以进行漏洞分析、逆向工程和调试。以下是一些常用的Radare2命令用于漏洞分析和逆向工程:

pdf:显示当前函数的反汇编。V!:可视化当前函数的控制流图。db <地址>:在指定地址设置断点。dc:继续执行程序,直到遇到断点。dr:显示寄存器值。VV:可视化当前函数的控制流图。

步骤5:退出Radare2

在Radare2交互式界面中,输入以下命令退出Radare2:

q注意事项:

Radare2是一款功能强大的工具,但在逆向工程和漏洞分析时需要谨慎使用。请确保您对使用Radare2进行逆向工程和漏洞分析有一定的了解,并且仅在合法授权的二进制文件上进行测试。

免责声明:

本教程仅用于教育和合法授权的测试目的。未经授权的逆向工程和漏洞分析是非法的,并可能导致违反法律和道德准则。对于任何滥用此教程所导致的任何行为,本文作者概不负责。在使用Radare2进行逆向工程和漏洞分析之前,请确保您已经获得了授权,并遵守适用的法律和道德准则。

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容