局域网内使用ettercap进行dns投毒

前言

最近在给公司的设备做APT产品合规检查,其中有一项是地址欺骗检测,为了构造dns投毒,我们这里使用ettercap完成。

配置etter.dns

查询etter.dns所在路径

┌──(root@Shanhai)-[/home/Shanhai/桌面]

└─# locate etter.dns

/etc/ettercap/etter.dns

/usr/share/ettercap/etter.dns.examples编辑etter.dns

vim /etc/ettercap/etter.dns设置dns投毒后,将所有页面都重定向到172.16.9.148

* A 172.16.9.148 3600![图片[1]-使用ettercap进行内网dns投毒-山海云端论坛](https://www.shserve.cn/wp-content/uploads/2022/06/d2b5ca33bd97-212.png)

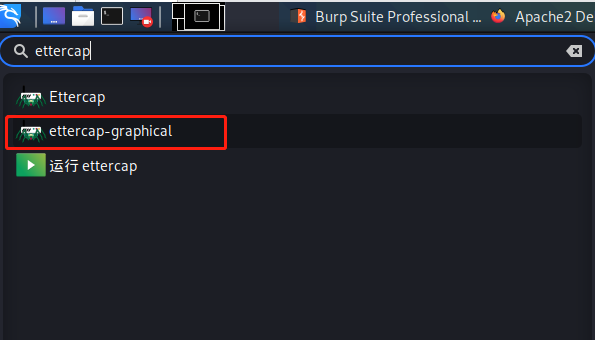

使用ettercap-graphical

打开ettercap图形界面

设置网卡

一般默认局域网是eth0,我这里是因为公司设置的内网,我桥接的物理网卡,因此使用的eth1

如果不清楚,你可以使用ifconfig进行查看

扫描hosts

设置Target

将需要进行dns污染的设置为Target1,网关设置为Target2

开启插件

启用dns_spoof插件

双击启用

进行ARP欺诈

运行sniffing

然后运行sniffing

使用另一台机器访问百度或者ping一下百度,可以看到已经被重定向到刚才设置的IP了

ettercap软件里也能看到重定向的记录

© 版权声明

THE END

暂无评论内容