前言

这次任务涉及某地区软件开发公司的产品,最好能获取源码或者开发、测试环境的访问凭证。

正文

- 资产定位: 通过fofa检索目标公司资产,利用指纹信息和扫描工具进行全面扫描,包括新出现的exp。

- Webshell上传: 利用编码将webshell内容上传至目标站点,确保成功解析。

- 信息收集: 在连接成功后,进行简单的信息收集,并使用免杀的扫描工具发现开发机器。

- 网络扫描: 利用netspy扫描存活网段,结果作为信息收集工具的目标,以获取更多信息。

- 目标关注: 关注扫描结果中的445端口信息、netbios主机名,特别关注包含dev、ops、code、git等字眼的目标。

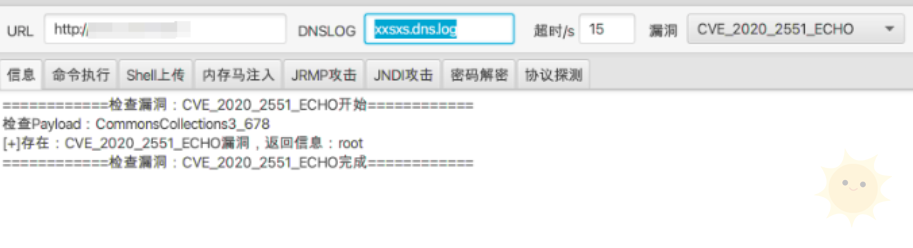

- 内网漏洞扫描: 发现weblogic指纹,利用漏洞扫描工具发现历史漏洞,执行命令获取目标内网信息。

- 绕过杀软: 发现杀软(如诺顿),采用迂回战术逐个查看硬盘内容和weblogic发布的代码包,取得开发环境信息。

- 破解密码: 使用上传的prodump获取管理员密码,通过连接目标共享文件夹获取备份内容。

- 发现开发历史: 在共享文件中找到开发历史文件,包括软件使用指南和项目管理账本。

- 敏感内容获取: 利用smbclient连接目标,获取开发历史文件中的敏感内容,注意避免使用明星远控工具。

- 桌面翻阅: 在桌面发现语言不通时,查询管理员信息并冒险登录桌面,找到登录账密。

- 源码获取: 翻遍桌面和其他盘内容后,将源码打包并放入web的静态目录,直接下载到本地。

最终,成功拿到源码并满足甲方对成果的要求,包括后续持续控制的部署。

© 版权声明

THE END

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容