Nmap以其著名的端口扫描而家喻户晓,然而,将Nmap仅视为端口扫描器似乎有些限制。事实上,Nmap还可以通过扫描目标的漏洞来提供更全面的信息。

利用NSE脚本进行Nmap漏洞扫描 在计算机安全领域,CVE代表Common Vulnerabilities and Exposures,是一种组织和分类软件漏洞的标准方法。这对于安全研究人员和渗透测试人员的日常工作非常有帮助。

我们对这个工具的真正喜爱之处在于其能够通过使用Nmap脚本扩展核心功能。您可能想知道Nmap是否能够发现漏洞。是的,它可以!通过结合这些Nmap命令与一些NSE脚本,我们能够从任何目标中获取最常见的CVE。

在Nmap的NSE中,两个最受欢迎的漏洞/CVE检测脚本是nmap-vulners和vulscan,它们可以帮助您检测来自远程或本地主机的相关CVE信息。 Nmap vulscan Vulscan查询本地托管在执行扫描的客户端上的CVE数据库。这些本地数据库包括scipvuldb.csv、cve.csv、securityfocus.csv、xforce.csv、explootdb.csv、openvas.csv和securitytracker.csv等文件。

为了使用这个NSE脚本,我们需要以与之前几乎相同的方式克隆它的GitHub存储库。

安装 以下命令将安装vulscan脚本以及提到的所有数据库:

复制git clone https://github.com/scipag/vulscan scipag_vulscan ln -s `pwd`/scipag_vulscan /usr/share/nmap/scripts/vulscan

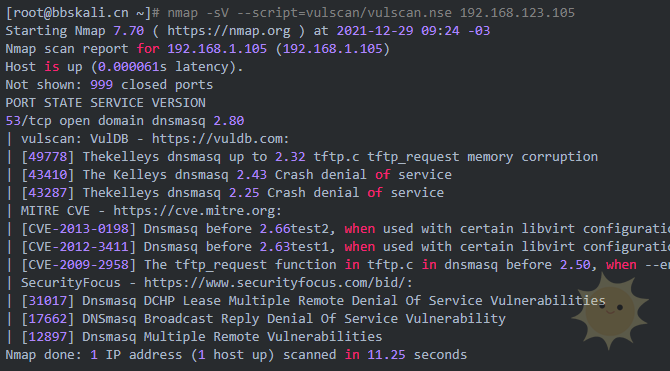

现在,让我们使用以下语法使用vulscan对漏洞执行Nmap扫描:

复制nmap -sV --script=vulscan/vulscan.nse www.bbskali.com

效果如下

复制[root@bbskali.cn ~]# nmap -sV --script=vulscan/vulscan.nse 192.168.123.105 Starting Nmap 7.70 ( https://nmap.org ) at 2021-12-29 09:24 -03 ...

提示:您还可以通过使用vulscandb参数来使用您自己的CVE本地数据库:

复制--script-args vulscandb=your_own_database

Nmap-vulners Nmap-vulners是最著名的漏洞扫描器之一。让我们探索如何安装此工具,以及如何执行简单的CVE扫描。

安装 复制并粘贴以下两行以安装nmap-vulners:

复制cd /usr/share/nmap/scripts/ git clone https://github.com/vulnersCom/nmap-vulners.git

测试

我们将使用的语法非常简单,通过使用–script并指定漏洞引擎来调用脚本,如下所示:

复制nmap --script nmap-vulners/ -sV 192.168.123.1

如果要针对特定端口,只需在末尾添加-p80,当然,将192.168.123.1替换为您想要的IP。

使用Nmap运行特定的漏洞扫描 查找易受攻击的PHP版本 现在我们来看两个PHP脚本。第一个检查正在运行的PHP版本(仅响应最高5.5.0的版本),第二个检查PHP-CGI安装是否容易受到CVE-2012-1823的攻击。

像这样运行第一个命令:

复制nmap -sV --script=http-php-version testphp.vulnweb.com

此命令的输出将是:

复制Starting Nmap 7.80 ( https://nmap.org ) at 2021-12-29 09:37 UTC ...

如上,我们仍然能够获得PHP > 5.5.0的版本。

PHP-CGI是否易受CVE-2012-1823攻击

复制nmap -sV --script http-vuln-cve2012-1823 testphp.vulnweb.com

结果输出

复制Starting Nmap 7.80 ( https://nmap.org ) at 2021-12-29 10:14 UTC ...

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容