每个域名都会通过DNS指向特定的IP地址。通过枚举DNS的方法,我们可以知道指向当前IP地址的域名有哪些,从而收集我们需要的子域名,以方便后续的渗透测试。

01 Nmap

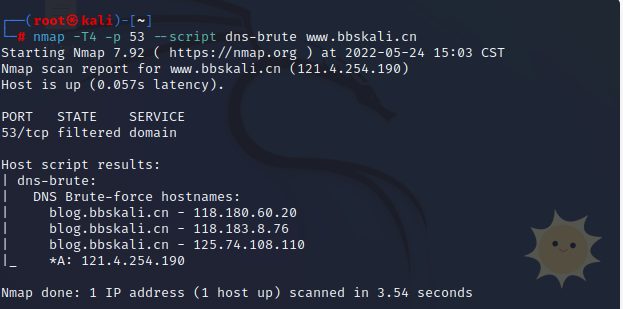

Nmap尝试使用DNS服务协议发现主机,发送DNS-SD查询并收集所有响应。可通过常见子域的暴力猜测来枚举DNS主机名,使用dns-brute.srv参数。对于IPv4和IPv6,通配符记录分别列为A和AAAA。

bash复制nmap -T4 -p 53 --script dns-brute www.bbskali.cn

02 DNSEnum

DNSEnum是一个多线程Perl脚本,用于枚举DNS信息。其特色包括:

- 获取主机的地址(A记录)。

- 获取名称服务器。

- 获取MX记录。

- 在名称服务器上执行axfr查询并获取BIND版本。

- 通过谷歌抓取获取额外的名称和子域名。

- 在具有NS记录的子域上执行递归的文件中的暴力破解子域。

- 计算C类域网络范围并对其执行whois查询。

bash复制dnsenum --noreverse -o bbskali.xml bbskali.cn

03 DNSRecon

DNSRecon特色包括:

- 检查区域传输的所有NS记录。

- 枚举给定域的常规DNS记录(MX、SOA、NS、A、AAA、SPF和TXT)。

- 执行常见的SRV记录枚举。

- 对给定IP范围或CIDR执行PTR记录查找。

- 检查DNS服务器缓存记录是否提供了主机记录列表。

- 枚举本地网络中的常见DNS记录。

bash复制dnsrecon -d bbskali.cn

04 Fierce

Fierce是一个域名扫描综合性工具,可以快速获取指定域名的DNS服务器,并检查是否存在区域传输漏洞。

bash复制fierce --domain bbskali.cn

05 Dnsmap

Dnsmap通过字典爆破手段收集目标的DNS信息。

bash复制dnsmap bbskali.cn

结束语

在实际的渗透测试中,子域名收集的意义在于当主站A通过测试,没有任何可下手的地方时,可以通过旁站B的漏洞拿下主站,实现所谓的迂回之计。

© 版权声明

THE END

暂无评论内容