在网络安全中,SQL注入攻击是一种常见且具有破坏性的攻击手段。而sqlmap作为一款强大的自动化工具,可以帮助我们有效地进行SQL注入漏洞检测与利用。本文将深入介绍sqlmap的基本参数和使用方法,以及一些高级技巧,以帮助读者更好地利用该工具进行安全测试与防护。

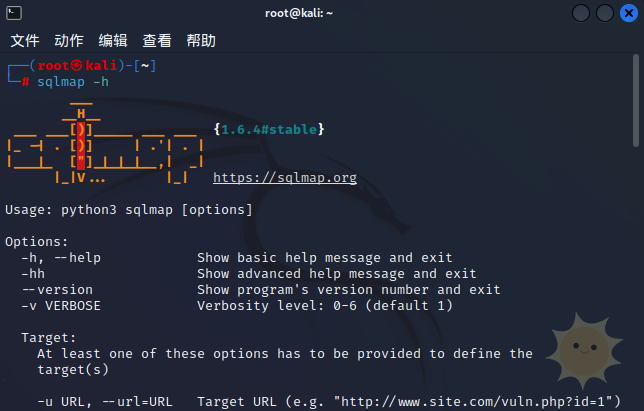

基本用法

sqlmap的基本用法包括但不限于以下参数:

-u:指定目标URL进行注入测试。-dbs:列举目标数据库。--level:设置探测等级。--count -D "数据库名":获取数据库表中数据的数量。--current-db:列举当前数据库。--users --passwords:列举数据库用户和密码。--current-user:列举当前用户。--privileges:查看用户权限。--os-shell:获取操作系统级别的shell权限。--is-dba:判断当前用户是否为DBA。--tables -D "数据库":列举数据库中的表名。--columns -T "表名" -D "数据库":列举指定表的列名。--dump -C "列名" -T "表名" -D "数据库":dump数据。--start=:#指定开始的行:设置数据查询的起始行数。--stop=:#指定结束的行:设置数据查询的结束行数。--threads=:#线程数:设置并发线程数。

高级参数

sqlmap的高级参数包括风险指数(risk)和探测等级(level),它们可以根据具体需求进行设置,以提高注入的效率和准确性。

--risk:设置注入的风险等级,范围从1到4,风险越高,测试越全面。--level:设置注入的探测等级,范围从1到5,级别越高,测试越深入。

晋级技巧

除了基本用法外,sqlmap还可以应用于一些高级场景,例如:

- Cookie注入:可以利用sqlmap对Cookie进行注入测试,通过

--cookie参数指定Cookie。 - 表单POST:通过

--forms参数或--data参数指定表单提交的数据,进行注入测试。 - 伪静态注入:针对伪静态URL进行测试,可以通过浏览器开发者工具控制台进行简单判断,然后利用sqlmap进行注入测试。

总结

sqlmap作为一款功能强大的安全工具,在数据库安全测试与渗透中发挥着重要作用。本文从基本用法到高级技巧,详细介绍了sqlmap的使用方法,希望能够帮助读者更好地利用该工具进行安全测试与防护。

© 版权声明

THE END

暂无评论内容