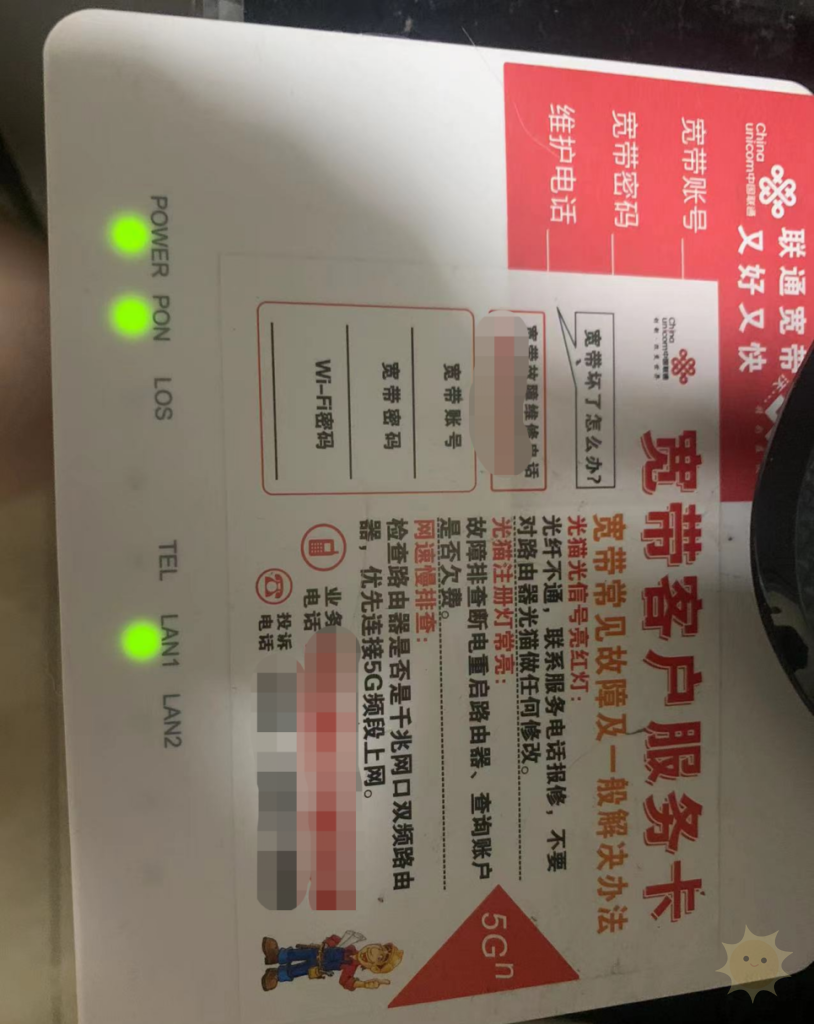

最近我家安装了联通的宽带,换成了光纤,同时更换了一个光猫盒子。安装师傅拿来的盒子看起来有些旧,可能是二手的。尽管贴纸是新的,但整体外观显得有些陈旧。

盒子的界面显示着2013年的信息,看来这个设备已经使用了一段时间。

登录时需要使用背面的账号和密码,幸运的是,这些信息都在背面找到了。

登录后,里面只有一些配置光猫的选项。

然而,我发现了一个 Telnet 服务。考虑到这种老盒子通常存在漏洞,我尝试扫描了一下端口,发现23端口是开放的。

试了几个默认的账号密码都不成功,但 Telnet 的 banner 提示了盒子的型号是 F607A,于是我在 Github 上找到了相关资料。

果然,尝试了默认密码 Zte521 后成功登录了盒子。

接着,我查询了盒子的 CPU 架构,发现是 ARM 架构。

使用 busybox 命令查看可用命令后,我决定尝试在盒子上种植一个马。

经过一番尝试,成功将马传输到了盒子上,并进行了一些简单的操作。

总的来说,通过 Telnet 接入并成功操作了这个老旧的光猫盒子,为我带来了一些意外的乐趣和挑战。

© 版权声明

THE END

暂无评论内容