靶机介绍:

Magic靶机的攻击过程通常包括两个主要步骤:利用SQL注入(SQLI)绕过登录,以及上传带有双重扩展名的Webshell来绕过过滤。通过这些步骤,攻击者能够获取系统shell并在数据库中查找凭证,随后切换到用户级权限。然而,在获得根目录权限时,存在一个二进制文件容易受到路径劫持攻击的漏洞。在超越root权限的阶段,攻击者可能会审查Apache配置,以执行PHP .png文件、过滤上传的PHP代码,并检查suid二进制文件的源代码。

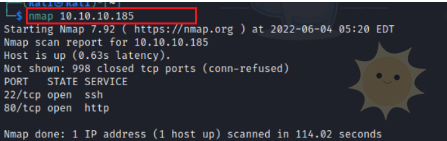

信息收集:

- 端口扫描发现22(SSH)和80(HTTP)端口开放。

- SQL注入:利用万能密码成功登录系统。

- 文件上传:尝试上传图片马,首先生成一个包含PHP代码的图片,并将其修改为具有.php扩展名的格式,成功上传后执行命令。

漏洞利用:

- 命令执行:成功上传后,可以执行系统命令。

- 反弹低权限shell:通过python3反弹shell,获得低权限shell。

权限提升:

- 获取数据库用户凭据:在文件审查中发现数据库文件,成功获取数据库信息。

- SSH登录:使用获取的凭据登录系统,进一步提权。

- 生成和写入SSH公钥:将本地生成的SSH公钥写入远程服务器,以便通过SSH登录。

- 远程连接:使用SSH连接到目标主机。

- 远程文件传输:通过开启本地端口并上传LinEnum.sh文件,对目标主机进行权限检测。

- 使用LinEnum.sh脚本检测薄弱点:成功下载并运行脚本,发现一些潜在的提权机会。

- 提权:通过编写和执行提权脚本,成功获取root权限。

![图片[1]-Hack the Box:一次神奇的渗透测试之旅-山海云端论坛](https://www.shserve.cn/wp-content/uploads/2024/03/20240317161446376-image.png)

总结:

Magic靶机的攻击过程包括信息收集、漏洞利用和权限提升等多个阶段。攻击者利用SQL注入漏洞获取系统访问权限,上传恶意文件并执行命令,进而获得低权限shell。随后,攻击者利用获取的凭据登录系统,通过上传SSH公钥并使用本地SSH工具进行远程连接。最终,通过提权脚本成功获取root权限。

© 版权声明

THE END

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容