排序

Java JDBC MySQL 反序列化漏洞 detectCustomCollations 代码审计

Java JDBC MySQL 反序列化漏洞 detectCustomCollations 代码审计 环境: Maven <code><dependency> <groupId>mysql</groupId> <artifactId>mysql-connector-java<...

PHP WebShell 免杀技巧与实战

404页面隐藏木马技巧 404页面是网站中常见但通常被忽略的文件之一。很少有人会对其进行检查或修改,这为隐藏后门提供了一个良好的机会。 <code><!DOCTYPE HTML PUBLIC '-//IETF//DTD HTML...

Webshell免杀技术研究与优化探讨

在网络攻防中,经常会遇到可以上传 Webshell 的情况,但常常受到安全狗、D盾、护卫神、云锁等安全软件的查杀。本文旨在介绍一些常用的木马免杀技巧,主要面向安全狗、护卫神、D盾等防护软件。 ...

红蓝对抗之内存马初探: Filter内存马原理、实现与检测

为何需要内存马 在红蓝对抗或攻防演练中,未经加密或特征去除的Webshell容易被防守方发现和清除。因此,内存马技术应运而生,它是一种无需写入文件的Webshell技术。 内存马种类 servlet-api类 f...

ysoserial 调用链解析(三) | CommonsCollections 6:高版本下的CC1分析

之前我们已经研究过了ysoserial的CommonsCollections1了,并且知道由于AnnotationInvocationHandler的readObjcet的逻辑变化,在Java 8u71以后,已经无法利用CommonsCollections1的链了,于是乎C...

LazyMap的Apache Commons Collections 1 调用链深度分析及技巧

在我们之前的文章《ysoserial | CC1硬核逆向分析(模拟发现者视角)》中,我们进行了对Apache Commons Collections 1的逆向分析。但实际上,这并不是ysoserial原生的反序列化链,而是在国内一些...

ysoserial | CC1硬核逆向分析(模拟发现者视角)

引言 Apache Commons Collections 是 Apache 软件基金会提供的一个 Java 工具库,包含了一系列实用的集合类和工具类。然而,其中的一些类在处理序列化时存在漏洞,可以被利用进行远程代码执行等...

利用Java RMI进行反序列化攻击

0x01 RMI简介 RMI(Remote Method Invocation)远程方法调用,是一种允许程序在不同的JVM之间调用对象的方法。 在Java中,如果想要在网络中传递对象,通常会使用序列化来安全、完整地传递Java类...

利用Nginx反向代理实施钓鱼攻击

一、反向代理 反向代理服务器位于用户与目标服务器之间,但对用户而言,反向代理服务器就相当于目标服务器。用户直接访问反向代理服务器即可获取目标服务器的资源,无需知道目标服务器的地址或...

RuoYI CMS漏洞利用全景观察

声明 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本站无关! 目录 RuoYI CMS 环境搭建 源码地址 操作步骤 RuoYI CMS 简介 技术栈 RuoYI CMS 漏洞利用 RuoYI ...

MySQL提权漏洞分析与利用

一、Mysql提权的必备条件 要进行Mysql提权,需要满足以下条件: Mysql的服务没有降权,并且需要获取Mysql root账号密码。可使用net user命令查看系统当前账号,若出现Mysql这类用户,则系统可能...

Java代码审计:fastjson 1.2.68 反序列化漏洞与文件写入

前言 在进行Java代码审计时,我们发现了fastjson 1.2.68中存在的两个反序列化漏洞:AutoCloseable和SafeFileOutputStream文件操作。 环境依赖 <code><dependency> <groupId>com....

GitHub安全工具分享:容器逃逸检测脚本精华版

这个脚本旨在检测 Docker 容器中可能存在的逃逸方法,目前支持以下几种: 容器处于特权模式 挂载了 Docker Socket 挂载了宿主机 Procfs 挂载了宿主机根或者宿主机 etc 目录 开启了 Docker 远程 ...

使用JDBC漏洞进行文件读取攻击

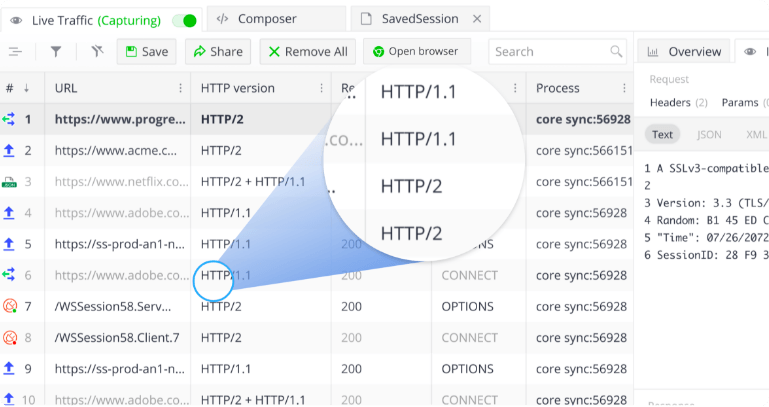

JDBC 漏洞利用之文件读取 1. JDBC 简介 JDBC(Java Database Connectivity)是 Java 中用于执行 SQL 语句的 API。通过 JDBC,应用程序可以连接到关系型数据库,并使用 SQL 语句执行查询、更新和...

lu76853y 7天前0

谢谢楼主分享l657832597 10天前1

闪退,打不开诶l657832597 10天前1

买了下不了啊F000R 10天前0

11144444Aphrodite0000 11天前1

买了怎么领不了给你的爱一直很安静「魔法师」

22天前0

还需要嘛?在我的哔哩哔哩哪里有代码给你的爱一直很安静「魔法师」

1个月前1

不好用找你了波