HackNos OS 3 靶机攻略 – 容易+中级(CTF)

靶机信息发布日期:2019年12月14日

一、信息收集

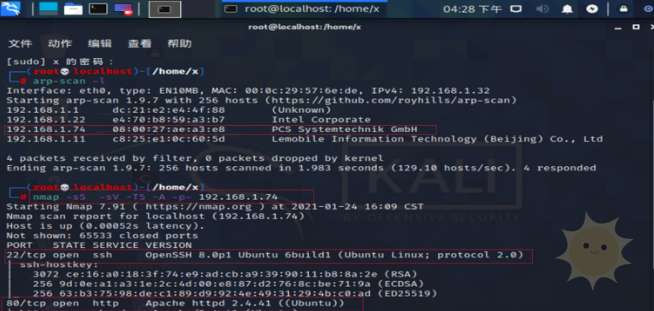

- 确定靶机IP地址 使用arp-scan或-l参数查看靶机IP。

- 扫描开放端口 使用nmap扫描靶机,获取端口信息。

- 访问Web服务 在80端口发现websec目录,访问并记录发现的信息。

- 发现邮箱地址 从网页中找到邮箱地址,记录并作为潜在攻击面。

- 目录爆破 使用dirb工具对websec目录进行爆破,寻找隐藏的路径。

- 发现登录界面 发现admin登录界面,准备进行后续爆破。

- 密码爆破 使用cewl生成用户密码,使用burp进行爆破攻击。克服WAF限制,成功获取密码:Securityx。

- 登录系统 使用获得的用户名密码成功登录系统。

二、提权过程

- 寻找反弹Shell的机会 在系统中找到可以反弹Shell的地方。

- 使用Kali生成反弹Payload 利用Kali生成PHP反弹Payload,执行反弹攻击。

- 查找Flag 在系统中找到第一个Flag文件。

- 发现数据库文件 在local目录下找到数据库文件fackespreadsheet,其中可能包含重要信息。

- 电子表格解码 成功利用电子表格解码获得密码,登录blackdevil用户。发现可用的提权命令,最终使用sudo su成功提权,找到第二个Flag。

三、总结与建议

这台靶机可能存在其他提权方式,建议有兴趣的朋友进一步尝试。感谢阅读本攻略,如有错误请指正,初学者如有更好方法,欢迎分享。希望本文对您有所帮助,也期待大家的交流与分享。

© 版权声明

THE END

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容