尊敬的读者们,大家好,我是Leon-pi,也可以称呼我为pipi。作为一位刚刚起步的新手,我在学习的过程中写的文章难免有不足之处,希望大家见谅。

靶机介绍

- 靶机地址: http://www.vulnhub.com/entry/gigachad-1,657/

- 靶机难度: 简单

- 靶机目标: 获取flag

一、虚拟机无法分配IP处理办法

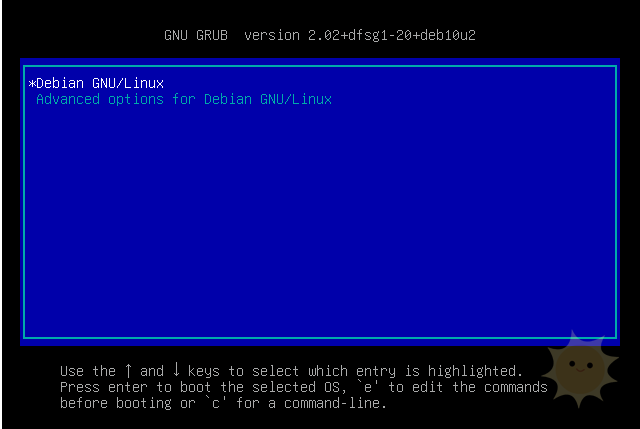

- 进入下面界面按 ‘e’ 键

- 修改如下图所示内容,然后重启(F10)rw signie init=/bin/bash

- 输入 ip add 查看IP状态

- 编辑网卡配置文件,修改如下:vi /etc/network/interfaces

- 重启网络服务/etc/init.d/networking restart

- 查看IP状态,确认已经分配到IP,然后重启虚拟机,开始攻击!

二、靶机复现

- 使用nmap快速扫描C段,获取靶机IP地址nmap -sn -v -n -PE 192.168.154.0/24 –min-rate=2000 靶机IP:192.168.154.178

- 进行端口探测复制nmap -sC -sV -p- -n -vv 192.168.154.178 –min-rate=2000 发现开放 21,22,80端口(ftp,ssh,http)

- 通过浏览器访问80端口,查看网页源代码,发现加密信息,进行解密

- 发现字符串VIRGIN【处女】,添加到路径并访问,得到页面提示,继续访问路径,最终发现robots文件

- 访问robots文件,发现有电话号码,暗示联系军情机构

- 尝试扫描器扫描未果,尝试ftp匿名登录,发现一个文件

- 下载文件,发现是rar文件,改后缀为rar并打开,得到用户名为chad

- 访问图片地址,根据提示得到建筑名称,使用百度识图得知是Maiden’s Tower

- 尝试用建筑名称作为密码登录ssh,成功连接

- 获取低权限账户,查看文件,拿到1/2flag

- 查看系统信息,发行版本,内核版本,当前用户权限

- 列举suid文件,发现s-nail,尝试利用该程序提权

- 下载EXP并赋予执行权限,执行成功提权

- 在root桌面找到第二个flag

- 彩蛋–得知真实身份为 ERDAL KOMURCU

结语

作为一个初学者,文章中难免存在不足之处,欢迎大家指正。如果觉得文章还不错,不妨三连(点赞+关注+转发),感谢大家的支持,祝愿大家玩得开心!😊

© 版权声明

THE END

暂无评论内容