0x00 前言 大家好,我是Jihan。最近成功复现了一个非常有趣的靶机,并决定分享给大家。作为一个初学者,文章可能不够完美,希望各位大神见谅。

0x01 靶机环境

- 靶机下载 下载地址:Me and My Girlfriend靶机

- 靶机介绍

- 难度:简单

- 目标:获取两个flag

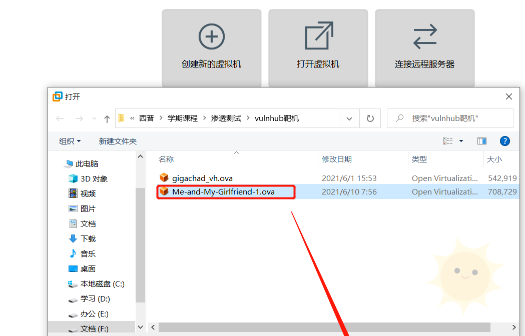

- 靶机导入

- 导入步骤:

- 打开虚拟机选择下载的靶机选择存储路径导入(注意:可能会报导入失败错误,点击重试即可)

- 删除原有网卡并重新添加(使用NAT网卡)

- 启动虚拟机

- 导入步骤:

0x02 信息收集

- nmap扫描确定靶机IPnmap -sS -Pn 192.168.159.0/24

- 获得靶机IP:192.168.159.173

- 开放端口:22、80(Apache服务器)

- Web界面访问

- 发现拒绝访问,查看页面源代码

0x03 漏洞利用

- 使用firefox插件ModHeader,添加请求头X-Forwarded-For

- 刷新页面,成功访问

- 发现登录界面

- dirb目录扫描dirb http://192.168.159.173

- 扫描出/config和/misc两个目录

- 访问目录

- 打开config.php和process.php,内容为空访问robots.txt,发现heyhoo.txt,打开查看

- 返回登录页面

- 登录页面

- 尝试用户名:admin,密码:123,成功登录

- 发现profile文件,跳转后发现用户ID参数为14,而不是1

- 修改参数

- 修改url参数为1,发现框中值变化

- 遍历密码并记录(示例密码列表)

- Eweuh Tandingan

- eweuhtandingan

- skuyatuh

- Aing Maung

- aingmaung

- aingmaung

- Sunda Tea

- sundatea

- indONEsia

- Sedih Aing Mah

- sedihaingmah

- cedihhihihi

- Alice Geulis

- alice

- 4lic3

- Abdi Kasep

- abdikasepak

- dorrrrr

0x04 提权

- 查看网站配置文件/var/www/html,获得数据库账号密码

- 尝试提权,成功获取第二个flag

![图片[1]-Me and My Girlfriend Vulnhub靶场:渗透测试与网络安全挑战-山海云端论坛](https://www.shserve.cn/wp-content/uploads/2024/02/20240229161405854-image.png)

文章完结,感谢阅读!

© 版权声明

THE END

![表情[qiudale]-山海云端论坛](https://www.shserve.cn/wp-content/themes/Shanhai/img/smilies/qiudale.gif) 我也是买了领不了、

我也是买了领不了、

暂无评论内容